これまで外部からのアクセス(VPNやリモートデスクトップなど)を配慮してIPv4(PPPoE)でずっとインターネットへの接続を行ってきた。

しかし、コロナウイルスの影響かテレワークや家でネットをする人が増えたのか我が家のネットワークが使い物にならないほど遅くなってしまった。

そこで重い腰をあげてIPv4からIPv6に完全移行することにした。

RTX830を利用中でひかり電話SIPクライアントも利用中でIPv6に移行したい人の参考になればと思う。

目次

IPv4からIPv6に移行するにあたってのネットワーク構成の変更

HGWとRTX830が並列のネットワーク構成(IPv4)

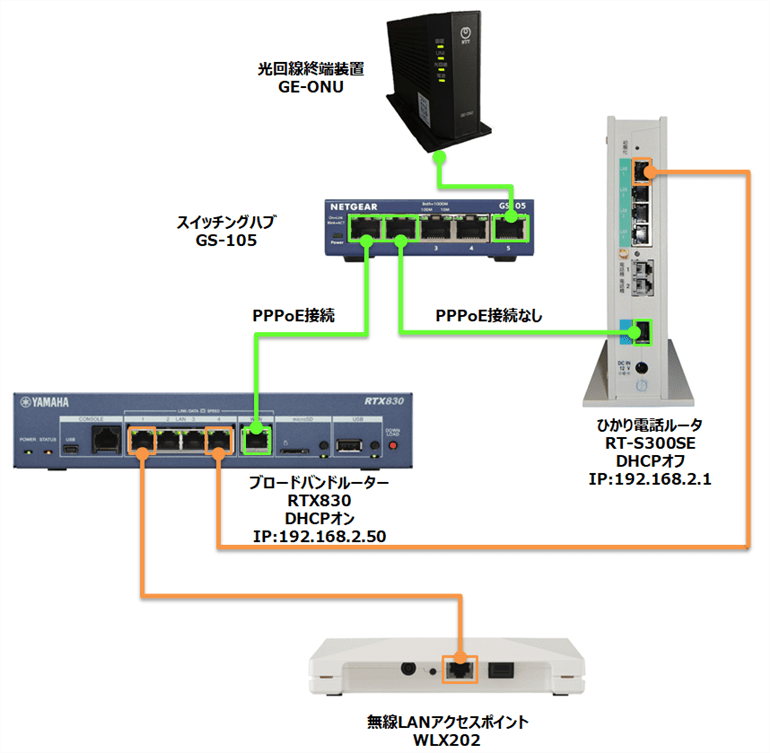

IPv4のネットワーク図

| 契約回線 | ドコモ光(≒フレッツ光) |

| プロバイダ | OCN |

| 電話 | ドコモ光電話(ひかり電話) |

| ルータ | RTX830 |

| 接続方式 | IPv4(PPPoE) |

現在ひかり電話ルータ(以下HGW)とルータ(以下RTX830)を並列に接続している。

理由はひかり電話のSIP機能を使ってiPhoneなどをひかり電話の子機として使うためONUからL2SWで分岐する形になっている。

AGEphoneを使ってiPhoneでひかり電話の発着信を行う方法

AGEphoneを使ってiPhoneでひかり電話の発着信を行う方法 HGWの配下にRTX830を置くネットワーク構成(IPv6)

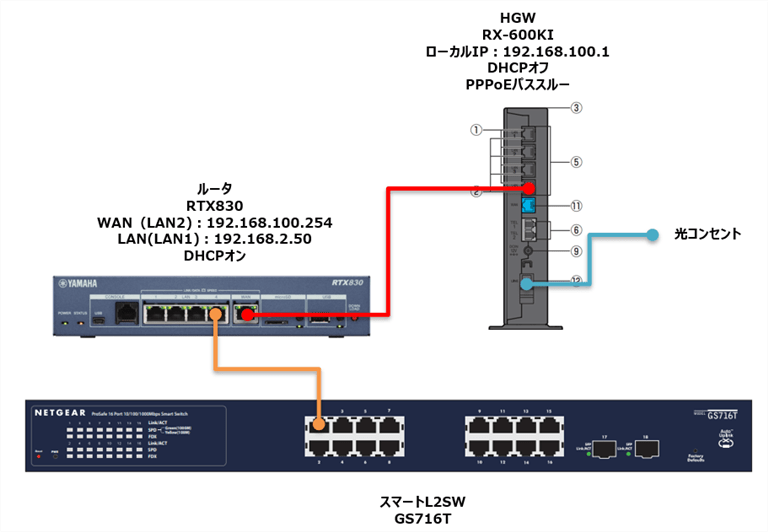

IPv6のネットワーク図

| HGWローカルIP | 192.168.100.1 |

| RTX830 WAN側IP | 192.168.100.254 |

| RTX830 LAN側IP | 192.168.2.50 |

現状のままIPv6化できればよかったが、IPv6でHGWとRTX830を並列に接続するとRAプロキシの取り合いが発生しネットワークが不安定になる。

そこで現在の並列接続は諦めてHGWの配下にRTX830を設置することにした。

ひかり電話SIP用ルーティング設定を追加する

iPhoneなどでひかり電話の子機として使用するため、HGWにRTX830側からのルーティングを追加する必要がある。

ローカル側からHGWに直接アクセスできるようにする。

ひかり電話ルータ(HGW)側の設定

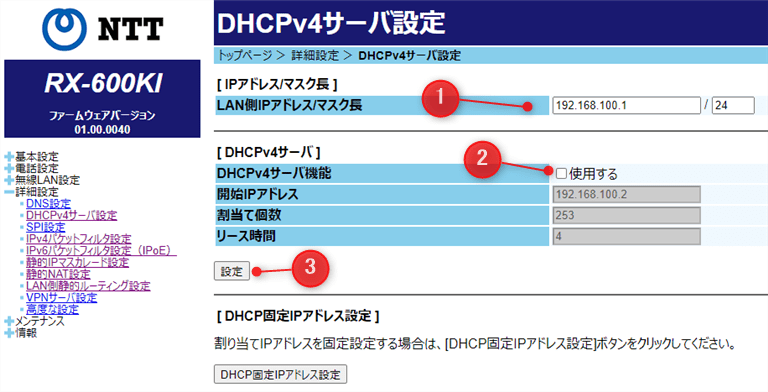

HGWにアクセス後

詳細設定 > DHCPv4サーバ設定

に進む。

LAN側IPアドレスを 192.168.100.1/24 にしDHCPサーバを使用するのチェックを外し設定をクリックする。

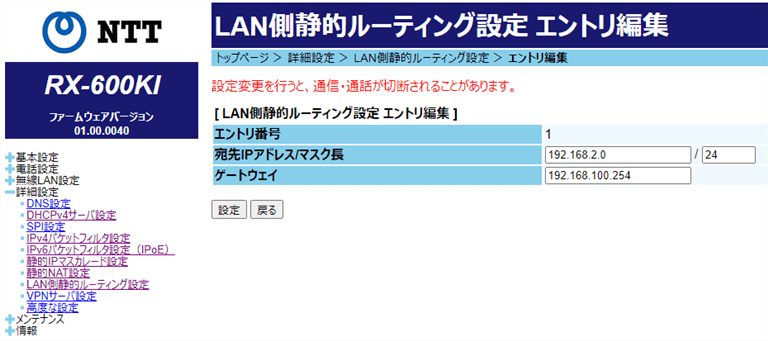

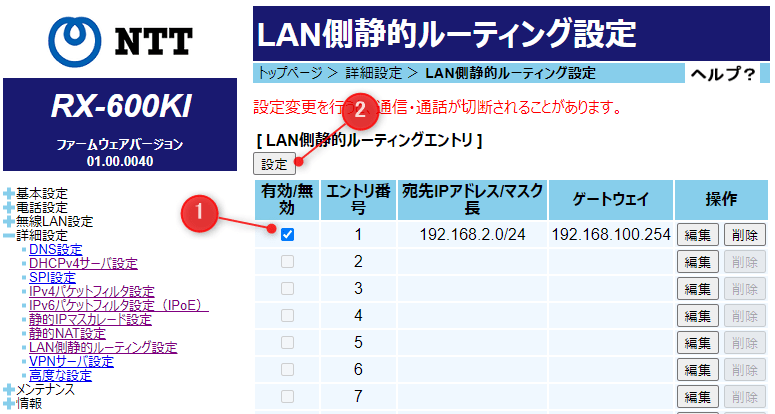

詳細設定 > LAN側静的ルーティング設定

の空いている番号の 編集 をクリックする。

| 宛先IPアドレス/マスク長 | 192.168.2.0/24 (RTX830のLAN1側と同じセグメントのIP) |

| ゲートウェイ | 192.168.100.254 (RTX830のLAN2側と同じIP) |

これらを入力し 設定 をクリックする。

そして 有効のチェック を入れて 設定 をクリックする。

これでHGW側の設定は完了。

RTX830側の設定

そしてひかり電話SIP用にWAN側の固定IPをコマンドで追加する

ip lan2 address 192.168.100.254/24これでRTX830のWAN側(LAN2)のIPが192.168.100.254に固定された。

これでローカル側からHGW(192.168.100.1)にアクセスできるようになった。

iPhoneでagephoneなどのSIPクライアントでサーバーを 192.168.100.1 に指定する。

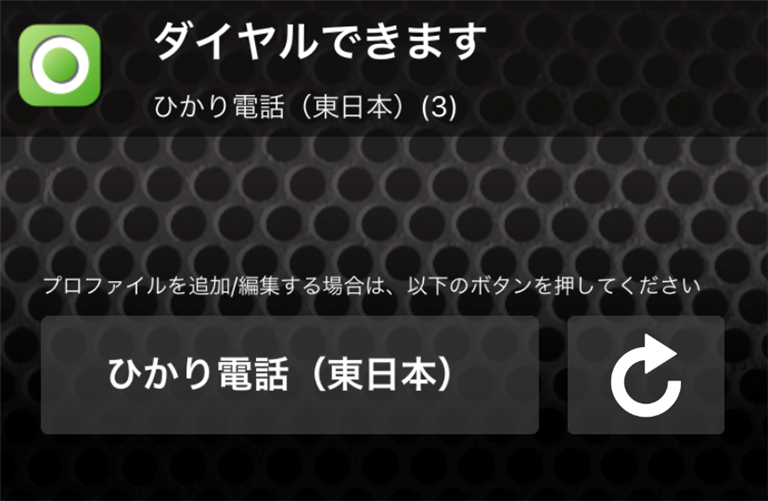

するとローカル側からもRTX830を通過してHGWにアクセスできるようになりダイヤル可能になる。

RTX830にIPv4とIPv6の設定を追加する

RTX830のGUIのかんたん設定を使えば簡単に設定できる。

IPv4(PPPoE)は指示通り選択、途中でIDとパスワードを入力するだけで接続できる。(もともとIPv4で接続しているはずなので不要)

IPv6(IPoE)はHGW配下にRTX830を置くためひかり電話の契約の有無に関わらず、ひかり電話なしで進みプロバイダに対応したv6アルファかOCNバーチャルコネクトかを選択すると接続できる。

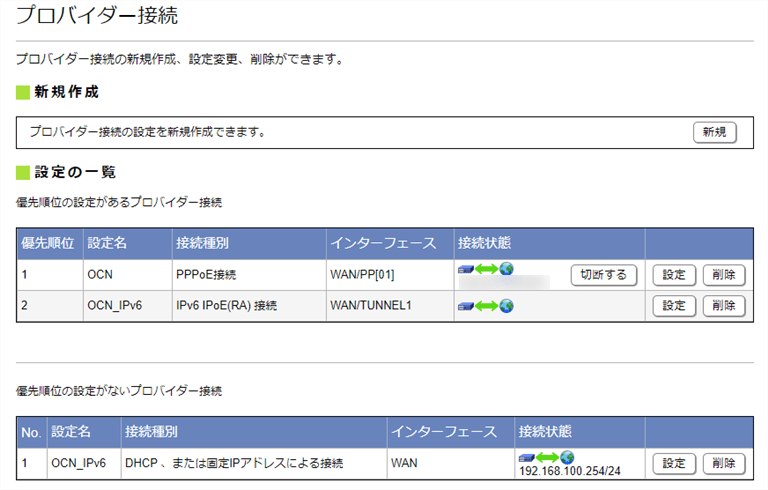

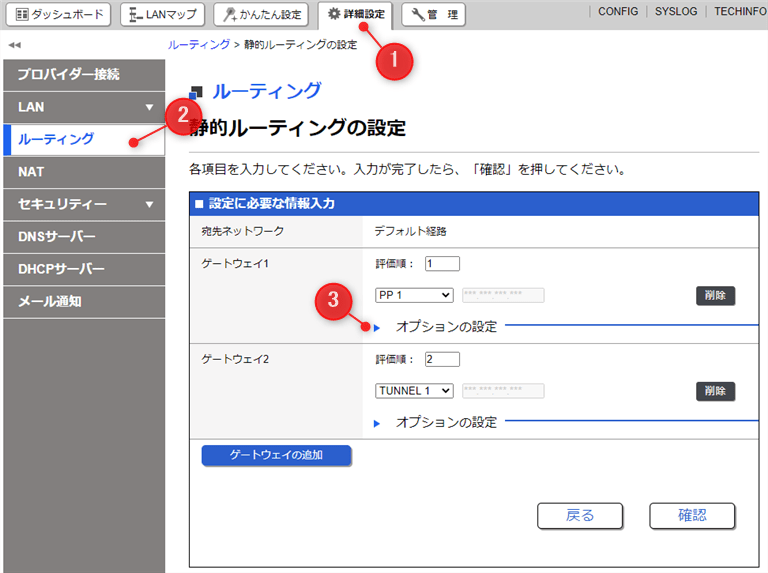

これが入力完了した状態の画面。

PP1がIPv4(PPPoE)接続

TUNNEL1がIPv6(IPoE)接続

WAN側が固定IP(192.168.100.254)になっていることがわかる。

IPv4 over IPv6用のフィルターを追加

この状態ではIPv4はPP1を通って、IPv6はTUNNEL1を通ってアクセスできる。

つまりIPv4はPPPoE経由でアクセスしている状態だ。

そこでIPv4 over IPv6で接続できるようにフィルターの設定を見直す。

下記のコードがGUIでIPv6設定を追加すると自動で追加されたゲートウェイに関するコマンドだ。

ip route default gateway pp 1 filter 500000 gateway tunnel 1

ip filter 500000 restrict * * * * *

これはフィルターNo.50000に合致するものはゲートウェイがPP1(IPv4 PPPoE)になり、それ以外はTUNNEL1(IPv6 IPoE)になるという意味だ。

でフィルターNo.50000をはすべての通信となっている。

つまり基本的にPP1がゲートウェイになっているのでこれではIPv6にする意味がない。

そこで必要なPCやポートだけPP1を通して、その他は高速なTUNNEL1を通すようにフィルターを変更する。

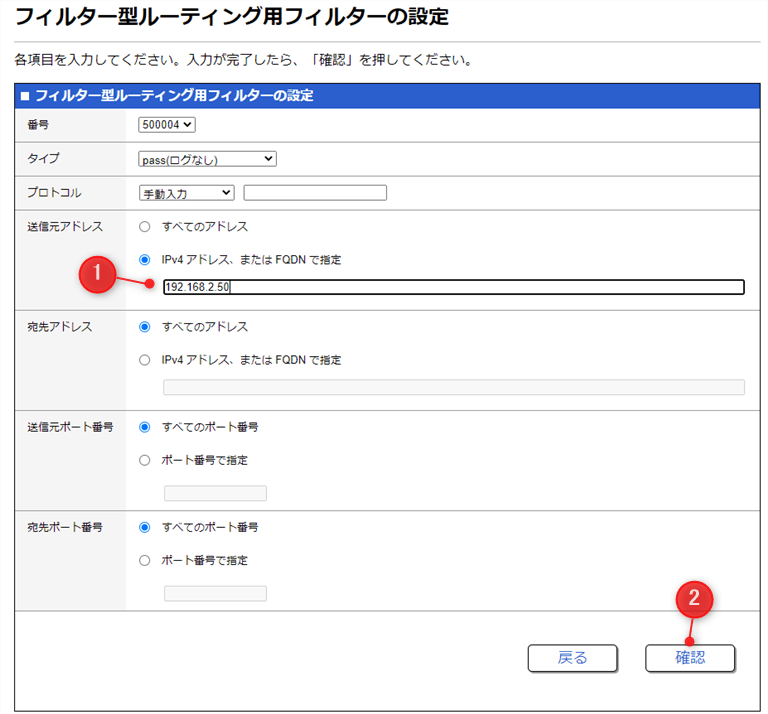

まずVPNなど外部からの接続用にRTX830本体のローカルIP(192.168.2.50)を許可する

その他必要なPCのIPやポートを追加する。

GUIで設定する場合は

詳細設定 > ルーティング >オプション設定 > フィルター型の設定

送信元アドレスにRTX830のローカルIP(192.168.2.50)を入力する。

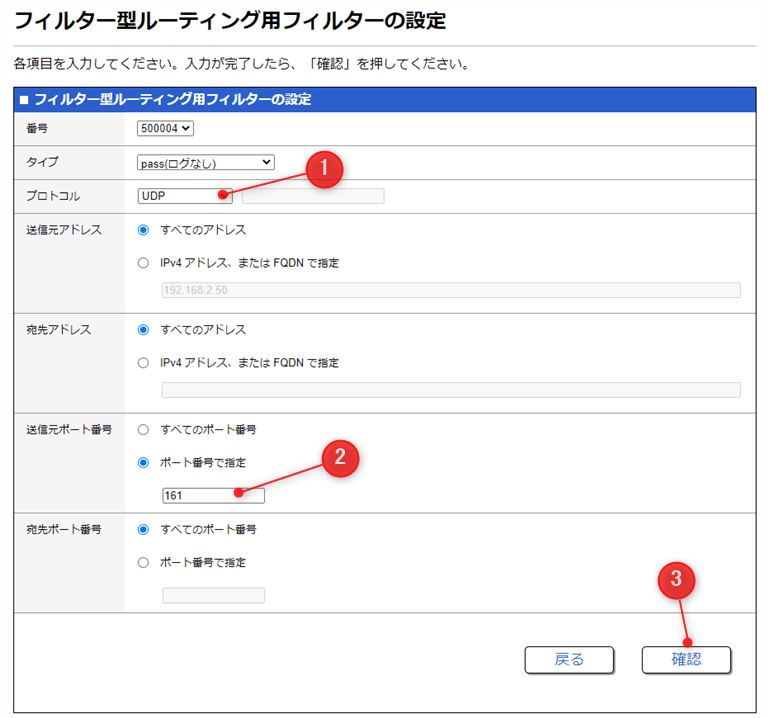

特定のポート通信をPP1経由にしたい場合は以下のように適宜設定する。

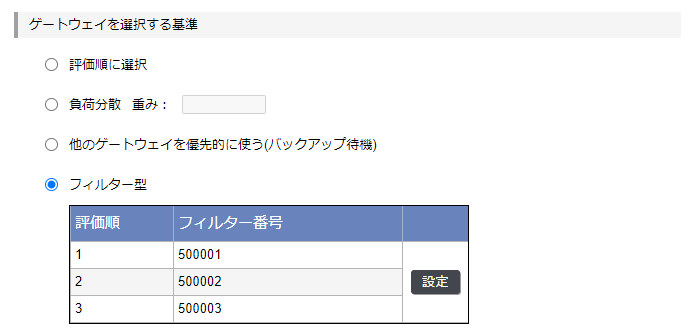

このように追加した分だけフィルターが追加されて設定が完了する。

CUIで設定する場合は以下のコマンドを入力する。

ip route default gateway pp 1 filter 500001 500002 500003 gateway tunnel 1

ip filter 500001 pass 192.168.2.50 * * * *

ip filter 500002 pass * * udp snmp *

ip filter 500003 pass * * tcp 10050 *

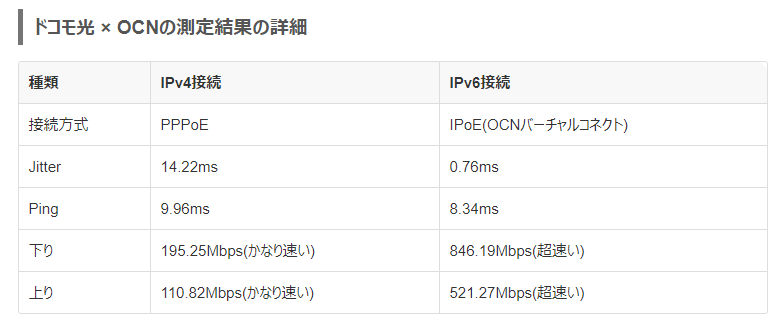

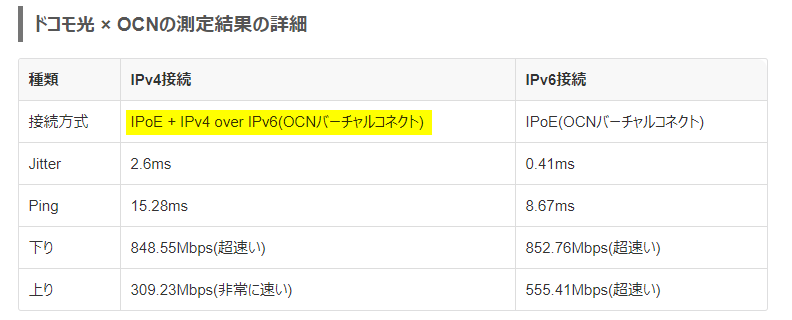

この状態でスピードテストを実施すると

IPv4接続の方も IPoE + IPv4 over IPv6(OCNバーチャルコネクト) という接続方式に切り替わる。

実際IPoEのトンネルを通過するため速度もほぼIPv4≒IPv6と近い値になる。

外部からVPNも接続可能になり、外出先からひかり電話も使用可能になる。(4G状態でもダイヤルできることがわかる)

DNSサーバーをIPv6に指定して高速に読み出しする

WEBサイトの最初の読み出しを高速にするためDNSサーバーもIPv6のサーバーを指定する。

そうすることでURLをクリックして最初の読み出しが速くなる。

GUIのかんたん設定で追加するとDNS設定は自動的にこの様になっているはずだ。

dns host lan1

dns service fallback on

dns server pp 1

dns server dhcp lan2

dns server select 500000 dhcp lan2 any .

dns server select 500001 pp 1 any . restrict pp 1

dns syslog resolv on

dns private address spoof onDNSサーバーはプロバイダからDHCPで割り振られた自動設定になっている。

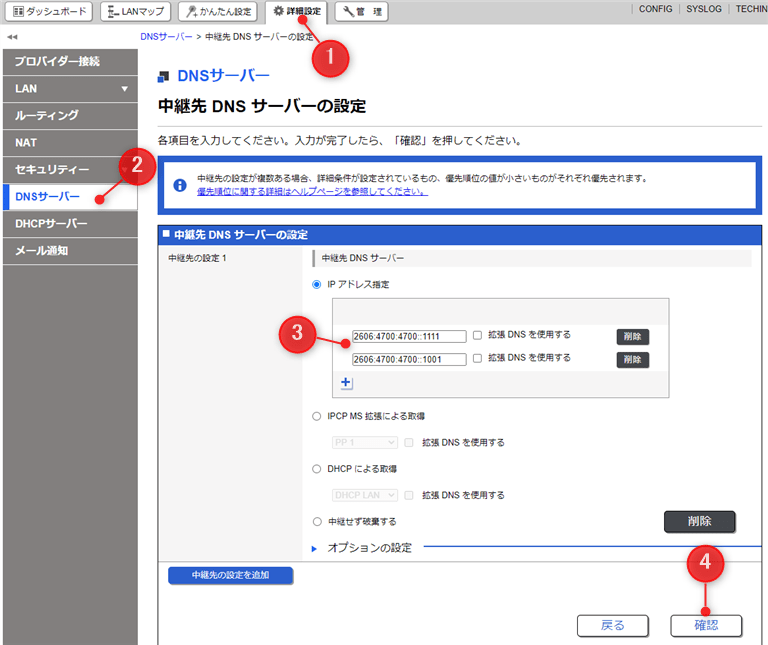

DNSサーバーをGUIで設定する

詳細設定 > DNSサーバー > 中継先DNSサーバーの設定 >IPアドレス

ここでは 1.1.1.1 と 1.0.0.1 のDNSサーバーをIPv6で指定する。

| 優先DNSサーバー | 代替DNSサーバー | |

| IPv4 | 1.1.1.1 | 1.0.0.1 |

| IPv6 | 2606:4700:4700::1111 | 2606:4700:4700::1001 |

GUIではここまでしか設定できない。

DNSサーバーをCUIで設定する

まず自動設定されているDNS設定を削除する

no dns server pp 1

no dns server dhcp lan2

no dns server select 500000 dhcp lan2 any .

no dns server select 500001 pp 1 any . restrict pp 1DNSサーバーのホストをLAN1に制限しない、DNSキャッシュを増やすなどの設定を追加する

dns host any

dns service fallback on

dns server 2606:4700:4700::1111 2606:4700:4700::1001

dns cache max entry 1024

dns private address spoof on以上でDNSサーバーがIPv6になりページの最初の読み出しが高速になった。

お初にお目にかかります。

当方もHGW(RT-500mi)配下でRTX830を置くネットワーク構成で、ひかり電話とipv4 over ipv6(OCN VC)の環境に移行致しました。外からもひかり電話ができるようにとVPN(リモートアクセス)の設定をYAMAHAのサイトを参考にしたのですが、全く接続できません。pppoe、ネットボランチのDDNS、filterの設定等散々見直したのですが原因がわかりません。HGWはpppoeブリッジを有効化してipv6パケットフィルタ、DHCPを無効にしてあります。それ以外はローカル側からHGWに直接アクセスできるように静的ルーティングを設定してあります。(貴殿のサイトと同じ設定です)

試しにiPhoneからVPN接続を試みましたが、RTX830のsyslogに全く痕跡がみられません。configの記述がどこか間違っているのでしょうか?或いはHGWにVPNをスルーさせる設定が何かあるのでしょうか?

不躾な質問で誠に申し訳ありませんが、アドバイス頂けたら幸いです。

ではよろしくお願いいたします。

はじめまして

上記の設定をされていてVPNが繋がらないとなるとゲートウェイとフィルタのconfigを見てみないとなんとも言えないですね。

VPN以前にそもそも外部からアクセスできていない状態のようにも思えますが。。。

早速コメント頂きましてありがとうございます。

config長いですが貼り付けますので、よろしくお願い申し上げます。

ip route default gateway tunnel 1 gateway pp 1 filter 1

ipv6 prefix 1 ra-prefix@lan2::/64

ip lan1 address 192.168.0.1/24

ip lan1 proxyarp on

ipv6 lan1 address ra-prefix@lan2::1/64

ipv6 lan1 rtadv send 1 o_flag=on

ipv6 lan1 dhcp service server

switch control use lan1 on terminal=on

description lan2 OCN-VC

ip lan2 address 192.168.1.2/24

ipv6 lan2 secure filter in 101000 101001 101002 101009

ipv6 lan2 secure filter out 101099 dynamic 101080 101081 101082 101083 101084 101085 101098 101099

ipv6 lan2 dhcp service client ir=on

pp select 1

description pp OCN-PPPOE

pp keepalive interval 30 retry-interval=30 count=12

pp always-on on

pppoe use lan2

pppoe auto disconnect off

pp auth accept pap chap

pp auth myname xxxxxxxxxx xxxxxxx

ppp lcp mru on 1454

ppp ipcp ipaddress on

ppp ipcp msext on

ppp ccp type none

ip pp secure filter in 200003 200020 200021 200030 200032 200039 200100 200101 200102 200103

ip pp secure filter out 200013 200020 200021 200026 200027 200098 200099 dynamic 200080 200081 200082 200083 200084 200085 200099 200098

ip pp intrusion detection in on

ip pp intrusion detection in ip on reject=on

ip pp intrusion detection in ip-option on reject=on

ip pp intrusion detection in fragment on reject=on

ip pp intrusion detection in icmp on reject=on

ip pp intrusion detection in udp on reject=on

ip pp intrusion detection in tcp on reject=on

ip pp intrusion detection in default off

ip pp intrusion detection out on

ip pp intrusion detection out ftp on reject=on

ip pp intrusion detection out winny on reject=on

ip pp intrusion detection out share on reject=on

ip pp intrusion detection out default off

ip pp nat descriptor 1000

netvolante-dns hostname host pp server=1 xxxxxxx.aa0.netvolante.jp

pp enable 1

pp select anonymous

pp bind tunnel2

pp auth request chap-pap

pp auth username xxxxxx xxxxxxx

ppp ipcp ipaddress on

ppp ipcp msext on

ppp ccp type none

ip pp remote address pool dhcp

ip pp mtu 1258

pp enable anonymous

tunnel select 1

description tunnel OCN-VC

tunnel encapsulation map-e

tunnel map-e type ocn

ip tunnel mtu 1460

ip tunnel secure filter in 200030 200039

ip tunnel secure filter out 200097 200098 200099 dynamic 200080 200081 200082 200083 200084 200085 200098 200099

ip tunnel nat descriptor 20000

ip tunnel intrusion detection in on

ip tunnel intrusion detection in ip on reject=on

ip tunnel intrusion detection in ip-option on reject=on

ip tunnel intrusion detection in fragment on reject=on

ip tunnel intrusion detection in icmp on reject=on

ip tunnel intrusion detection in udp on reject=on

ip tunnel intrusion detection in tcp on reject=on

ip tunnel intrusion detection in default off

ip tunnel intrusion detection out on

ip tunnel intrusion detection out ftp on reject=on

ip tunnel intrusion detection out winny on reject=on

ip tunnel intrusion detection out share on reject=on

ip tunnel intrusion detection out default off

tunnel enable 1

tunnel select 2

tunnel encapsulation l2tp

ipsec tunnel 1

ipsec sa policy 1 1 esp aes-cbc sha-hmac

ipsec ike keepalive use 1 off

ipsec ike nat-traversal 1 on

ipsec ike pre-shared-key 1 text xxxxxxx

ipsec ike remote address 1 any

l2tp tunnel disconnect time off

ip tunnel tcp mss limit auto

tunnel enable 2

ip filter 1 pass 192.168.0.1 * * * *

ip filter 200003 reject 192.168.0.0/24 * * * *

ip filter 200013 reject * 192.168.0.0/24 * * *

ip filter 200020 reject * * tcp,udp * 135,netbios_ns-netbios_ssn,netbios_ns-netbios_dgm,445

ip filter 200021 reject * * tcp,udp 135,netbios_ns-netbios_ssn,netbios_ns-netbios_dgm,445 *

ip filter 200026 restrict * * tcpfin * www,21,nntp

ip filter 200027 restrict * * tcprst * www,21,nntp

ip filter 200030 pass * 192.168.0.0/24 icmp * *

ip filter 200032 pass * 192.168.0.0/24 tcp * ident

ip filter 200033 pass * 192.168.0.0/24 tcp ftpdata *

ip filter 200034 pass * 192.168.0.0/24 tcp,udp * domain

ip filter 200035 pass * 192.168.0.0/24 udp domain *

ip filter 200036 pass * 192.168.0.0/24 udp * ntp

ip filter 200037 pass * 192.168.0.0/24 udp ntp *

ip filter 200039 reject * *

ip filter 200097 pass * * icmp * *

ip filter 200098 reject-nolog * * established

ip filter 200099 pass * * * * *

ip filter 200100 pass * 192.168.0.1 udp * 500

ip filter 200101 pass * 192.168.0.1 esp

ip filter 200102 pass * 192.168.0.1 udp * 4500

ip filter 200103 pass * 192.168.0.1 udp * 1701

ip filter dynamic 200080 * * ftp syslog=off

ip filter dynamic 200081 * * domain syslog=off

ip filter dynamic 200082 * * www syslog=off

ip filter dynamic 200083 * * smtp syslog=off

ip filter dynamic 200084 * * pop3 syslog=off

ip filter dynamic 200085 * * submission syslog=off

ip filter dynamic 200098 * * tcp syslog=off

ip filter dynamic 200099 * * udp syslog=off

nat descriptor type 1000 masquerade

nat descriptor masquerade static 1000 1 192.168.0.1 udp 500

nat descriptor masquerade static 1000 2 192.168.0.1 esp

nat descriptor masquerade static 1000 3 192.168.0.1 udp 4500

nat descriptor masquerade static 1000 4 192.168.0.1 udp 1701

nat descriptor type 20000 masquerade

nat descriptor address outer 20000 map-e

ipsec auto refresh on

ipsec transport 2 1 udp 1701

ipv6 filter 101000 pass * * icmp6 * *

ipv6 filter 101001 pass * * 4

ipv6 filter 101002 pass * * udp * 546

ipv6 filter 101009 reject * *

ipv6 filter 101099 pass * * * * *

ipv6 filter dynamic 101080 * * ftp syslog=off

ipv6 filter dynamic 101081 * * domain syslog=off

ipv6 filter dynamic 101082 * * www syslog=off

ipv6 filter dynamic 101083 * * smtp syslog=off

ipv6 filter dynamic 101084 * * pop3 syslog=off

ipv6 filter dynamic 101085 * * submission syslog=off

ipv6 filter dynamic 101098 * * tcp syslog=off

ipv6 filter dynamic 101099 * * udp syslog=off

syslog notice on

dhcp service server

dhcp server rfc2131 compliant except remain-silent

dhcp scope 1 192.168.0.2-192.168.0.191/24

dhcp client release linkdown on

dns host any

dns service fallback on

dns server 2606:4700:4700::1111 2606:4700:4700::1001

dns cache max entry 1024

dns private address spoof on

schedule at 1 */Sun 00:00:00 * ntpdate ntp.nict.jp syslog

l2tp service on

まずゲートウェイの設定をこちらに変更してみてください。

ip route default gateway tunnel 1 gateway pp 1 filter 1

↓

ip route default gateway pp 1 filter 1 gateway tunnel 1

早速対応して頂きありがとうございます!

試してみましたが、残念ながらVPN接続できませんでした。

だめでしたか。

そもそもPPPoE接続だけの時は問題なくVPN出来ていましたか?

syslogにログがないとなるとRTX830まで届いてないような気もしますが。

以前はビジネスフォンを利用していたのでαNXの主装置の配下にRTX830を設置して運用していました。その時も今回と同じようにpppoeとipv4 over ipv6(ipip接続ですが)

を併用して、外部からのVPN接続も問題ありませんでした。

configの設定もVPNに関しては現在と変わりません。

おっしゃるようにsyslogにログが残らないので、HGWに原因があるのかと思うのですがどうなんでしょう?

まずはRTX830でpppoe接続のみの設定だけにしてちゃんとVPN接続できるか確認してみてはいかがでしょうか?

了解致しました。

大変お世話になりありがとうございました。

見よう見まねで設定する程度の初心者です。ご迷惑でしょうが宜しくお願い致します。

HGW(RT-500MI)にRTX830を「IPv6のネットワーク図」と同じに直列に接続し、HGWに対する設定もIPアドレスが若干異なるだけで基本的には全く同じです。最後に「RTX830側の設定」にあります「WAN側のIPを固定するコマンド」としての「ip lan2 address 192.168.100.254/24」をCLIで入力すると、動作上は全く問題ありませんが、気になるのは、後からRTX830のGUI入力画面を見ると、プロバイダー接続のページに「優先順位の設定がないプロバイダー接続」として

「接続種別—DHCP 、または固定IPアドレスによる接続」

「インターフェース—WAN」

「接続状態—192.168.100.254/24」

が追加されており、その設定を開くと、WAN側IPアドレスの中のIPアドレスが選択され、以下、

「WAN側IPアドレス—PPPoE�Ŏg�p���ł�」

「ネットマスク—255.255.255.0 (24bit)

「デフォルトゲートウェイ—0.0.0.0」

が見られ、次に進むと、「[WAN側IPアドレス] IPアドレスに誤りがあります。」となり、これを修正すると次に、「[デフォルトゲートウェイ] デフォルトゲートウェイに誤りがあります。」となります。結果的に次に進むことが出来ません。

そもそも「プロバイダー接続」の追加として反映されるのがおかしいように思われるのですが、ローカル側からHGW(192.168.100.1)にアクセス出来るので、このまま放置しておいても良いのでしょうか?

以上、宜しくお願い致します。

優先順位の設定がないプロバイダー接続の部分はGUIでは設定できないので

コマンド「ip lan2 address 192.168.100.254/24」

を入力して設定が反映された結果として表示されています。

そのためGUIで編集しようとしてもゲートウェイの入力をそもそも行っていないのでエラーになりますが、この項目は先程のコマンドの入力で全て完了しているので編集の作業は不要です。

すべて正常に設定は完了できていると思いますよ。

早々のご回答、有難うございました。

ご指示に従ってこのまま放置し、ひかり電話の送受信をiPhoneで楽しむことにします。

唯、HGWを含むWi-Fiの領域内でしか、ひかり電話の送受信をiPhoneで楽しむことが出来ないというのは、メリットとしては非常に小さいと思います。4Gの接続環境でiPhoneから自宅の光電話の送受信が出来れば、非常に大きなメリットとなると思うのですが、これを実現するためには、iPhoneを自宅のLANにVPN接続(リモートアクセス)出来れば良いのではと考えますが、間違っていますでしょうか?若し正しければ、このための設定を開設しているサイトなどをご教示頂けないでしょうか?

大変厚かましいお願いで恐縮ですが、何卒宜しくお願い致します。

以下の記事が参考になるとかと思います。

VPNの設定はこちら

https://hobby-server.com/rtx830-vpn/

VPNの自動接続設定はこちら

https://hobby-server.com/iphone-vpn-auto/

早々のご回答、有難うございました。

早速拝見させて頂いて、実践したく思います。又、お問い合わせするかも知れませんが、その節は何卒宜しくお願い致します。

はじめまして。

ほぼ同じような設定で使用していましたが、lan2アドレスの固定をPPPoE設定より先にする必要があったり、GUIの表示に文字化けがあったりして不思議に思っていました。

そこで、ヤマハに質問をしてみたところ、「PPPoE接続とIPv4イーサネット通信を併用は想定していない」との回答で、lan2のアドレス固定を外せとのことでした。

ですが、lan2のアドレスを固定しないと、ひかり電話をlan1側から使用することができないわけですので、PPPoEの併用を諦めざるを得ません。

ルーターが壊れることは無いとは思いますが、想定外といわれると不安になります。

他にもっと良い方法はないものでしょうか。

想定外とのことですが、LAN2を固定にしていてもなんの問題もなく現在も使用できているのであくまで自己責任ですが大丈夫かと思います。

ありがとうございます。

私も正常に動いていました。

他社のルーターでも同じようなことを公式にしているようですし、いまひとつ何が悪いのかがわかりません。

では、どうするべきなのかを聞いたら、サポート外だと言われてしまいました。

VLANにしてでlan2側をアクセスしようしましたが、うまくいかないので、このまま様子見をすることにします。

突然失礼いたします。

IPoE(IPv4 over IPv6)について知識不足なところがあるので、ご存じでしたら教えていただけないかと思い投稿させていただきます。

現在、HGW(PR-400NE)でIPoE接続してインターネットとひかり電話を利用中です。今回、RTX830を購入してHGWの配下に設置し、フレッツ網内のIPv6折り返しを利用して拠点間VPN(IPSec)を設定しようと考えています。

この場合、インターネットへの接続は引き続きHGWでIPoEを使い、RTXはVPN処理だけさせる構成が良いのでしょうか?それとも、HGWのIPoEを無効化(そもそもできる?)して、RTXでIPoE(IPv4 over IPv6)とVPN処理をさせる構成の方が良いのでしょうか?

(もしかすると、そもそもおかしな質問をしているかもしれませんが・・・w)

以下3つ程、構成を考えてみたのですが、通常、どのように配線と設定を行うものなのかコメントをいただければ幸いです。

▼構成1(HGWでIPoE+RTXでVPN)

—-(HGW)—(RTX830)—PC

|

|

(ひかり電話)

HGW:ホームゲートウェイ(PR-400NE)

HGW(WAN側):IPoE(IPv4 over IPv6)自動構成

HGW(LAN側):192.168.1.1/24

RTX830(WAN側:LAN2)IPv6:HGWより受取(RA)

RTX830(WAN側:LAN2)IPv4:192.168.1.2/24

RTX830(LAN側:LAN1):192.168.10.1/24

LAN側:192.168.10.0/24にクライアントPCが存在

VPN対向の拠点LAN:192.168.20.0/24

※クライアントPCはIPv6グローバルアドレス不要

※インターネット宛てはRTX830からHGWへルーティング

(NATは不具合が心配なので利用しない)

※192.168.20.0/24宛てはRTX830のVPNトンネルへ

※HGWで192.168.10.0/24宛てはRTX830へルーティング

▼構成2(HGWのIPoE無効化+RTXでIPoEとVPN)

—-(HGW)—(RTX830)—PC

|

|

(ひかり電話)

HGW:ホームゲートウェイ(PR-400NE)

HGW(LAN側):192.168.1.1/24

RTX830(WAN側:LAN2)IPv6:HGWより受取(RA)

RTX830(WAN側:LAN2)IPv4:192.168.1.2/24

RTX830(WAN側:LAN2)IPv6:MAP-Eの設定+NAT設定を追記

RTX830(LAN側:LAN1):192.168.10.1/24

LAN側:192.168.10.0/24にクライアントPCが存在

VPN対向の拠点LAN:192.168.20.0/24

※HGW(http://192.168.1.1:8888/t)でIPv4機能を停止

※192.168.1.0/24 関連の設定は、HGWをLAN内から

変更することがあるかもしれないので残しておく

2番目の構成はそもそも可能なのか分からないです(w

▼構成3(HGWでIPoE+RTXでVPN)

※配線を変更

—-(HGW)—(RTX830)

|| |

| ———(Hub)—(PC)

|

(ひかり電話)

HGW:ホームゲートウェイ(PR-400NE)

HGW(WAN側):IPoE(IPv4 over IPv6)自動構成

HGW(LAN側):192.168.1.1/24

RTX830(WAN側:LAN2)IPv6:HGWより受取(RA)

RTX830(WAN側:LAN2)IPv4:なし

RTX830(LAN側:LAN1):192.168.1.254/24

LAN側:192.168.1.0/24にクライアントPCが存在

VPN対向の拠点LAN:192.168.20.0/24

※HGWに192.168.20.0/24 → 192.168.1.254 を追加

※RTX830に192.168.20.0/24 → VPNトンネル を追加

YamahaのHPで、HGW配下にHubで分岐することはサポート外と記載があるので、この構成も良くない??

(そもそも、IPv4とIPv6でアドレスを分けているとはいえ、ループのような構成になっているのは良くないですか?)

以上、長くなってしまい申し訳ないですが

コメントを頂けると助かります。

宜しくお願い致します!(^^

おそらく構成2が一番適しているような気がします。HGWでIPoEさせる意味があまりないような気がします。また構成3ではうまくいかない気がします。

VPNはネットボランチを利用予定でしょうか?うちはPPPoEでVPN接続をさせています。

ご返信ありがとうございます。

VPNはフレッツ網内のIPv6折り返しのみを予定していて、インターネットVPNは利用しないつもりですので、PPPoEは設定しなくて良いかなと考えています。

(L2TP/IPsecとか必要になったら、PPPoEを追加設定しようかと。。。)

また拠点間VPNは、RTX830を2台利用して出来ればと考えています。

ちなみに、構成2の場合ですが、既存HGWでMAP-Eが成立してしまってますが、RTX830からもMAP-E接続を実施して、1回線で2つMAP-Eのトンネルが張られても問題なく通信できるものなのでしょうか?それともHGW(http://192.168.1.1:8888/t)でIPv4機能を停止しないとRTXからはMAP-Eのトンネルは張れないものなのかご存じでしょうか?

なるほど、フレッツ網内のVPNで実際にやったことがないので当方としてはこれ以上アドバイスできないですね…

たしかMAP-Eは1つのトンネルしか作れなかった記憶があります。

ご返信ありがとうございます。

これからVPNを張るにあたり、機材を買う前に色々とサイトを参考にしていてこちらに行き着き、投稿させてもらいながら、頭を整理させていただきました。あとは実際に機材を買ってみて検証してみようと思います~~

はじめまして。当方もRTX830を自宅に導入するにあたってこちらのサイトは大変参考にさせていただきました。

ところで、質問なのですがHGWとRTX830を直列につなぎ、通信することは問題なくできているのですが、HGW側の設定を説明どおりに行いWAN側IPを固定すると、簡単設定でPPPoE接続の選択肢が出てこなくなってしまい、設定できなかったのですがこの場合、コマンドで設定しないといけないのでしょうか?

コマンドですべて設定するのはなかなかハードルが高く諦めていたのですが、固定電話を使用する機会もそれなりにありますので再度チャレンジしようと思った次第です。よろしくお願いします。

はじめまして。

最初に簡単設定でPPPoEの設定を行ったあとに、WAN側の固定IPの設定を行ってもだめでしょうか?

HGW側でPPPoEの設定は無効になっていますか?

ご確認お願い致します。

はじめまして。

通りすがりの つぶやきです

ネットボランチDNS を使う場合

HGWで パススルーの設定

詳細設定ー>高度な設定ー>[ ブリッジ設定 ] の PPPoEブリッジ を 使用するにしないと

できない

” ひかり電話ルータ(HGW)側の設定 ” で 上の設定が はしおられてしまっています

(又 プロダイバーが Ipv4 と Ipv4 OVER Ipv6 の 同時アクセスを 許容していないと不可能)

違っていたらごめんなさい

通りすがりのつぶやきでした

すっかり連絡が遅くなってしまい大変申し訳ありません。すでに簡単設定でpppoe接続は確立されていましたので、コマンドで接続を追加したところ、接続は確立されたようですが、HGWとは通信できないようです。設定を間違えたか?とwan側の固定ipアドレス設定を削除したところ、その後はコマンドを実行しても固定IPの表示が出てこなくなってしまいました。再起動しても×です。難しいですね…もう一度良く設定を見直してみたいと思います。